Même une authentification à deux facteurs parfaitement configurée peut tomber en panne après un simple changement de téléphone ou une réinitialisation accidentelle. Certaines plateformes refusent d’accorder une seconde chance sans preuve d’identité solide, tandis que d’autres proposent des solutions plus souples, souvent méconnues.

Des méthodes alternatives existent pour restaurer l’accès à un compte sans compromettre sa sécurité. La compréhension des différents mécanismes proposés par chaque service permet d’éviter la perte définitive d’accès, tout en renforçant la protection contre les intrusions.

Pourquoi l’authentification à deux facteurs change la donne pour la sécurité de vos comptes

Sous la pression des cyberattaques à répétition et des fuites massives de données, une évidence s’impose : un mot de passe, même complexe, ne suffit plus à défendre votre identité numérique. L’authentification à deux facteurs répond à cette faille béante en ajoutant une couche supplémentaire, bien plus difficile à contourner. Désormais, il ne s’agit plus seulement de connaître un mot de passe, mais aussi de prouver que vous détenez un objet ou un accès que seul l’utilisateur légitime possède.

Ce principe repose sur une vérification d’identité en deux temps : après le mot de passe, il faut saisir un code éphémère, reçu via une application, un SMS, ou même une clé physique. Ce double contrôle réduit drastiquement les failles exploitables. Microsoft l’affirme : activer la sécurité à deux facteurs suffit à contrer plus de 99 % des attaques liées au vol de mot de passe.

Voici ce que cela change, très concrètement :

- Protection accrue : il ne suffit plus de dérober vos identifiants pour s’inviter sur votre compte.

- Réduction du phishing : les codes temporaires expirent vite, limitant l’efficacité des tentatives d’hameçonnage.

- Adaptabilité : cette méthode s’applique aussi bien aux comptes bancaires qu’aux réseaux sociaux ou aux outils professionnels.

En adoptant ce réflexe, vous ne protégez plus seulement un mot de passe : vous verrouillez tout un pan de votre vie numérique.

Comment fonctionne la vérification en deux étapes ? Explications et exemples concrets

La vérification en deux étapes est devenue le point de passage obligé pour qui veut résister aux tentatives de piratage. Le principe est simple, mais son efficacité redoutable : après avoir renseigné votre mot de passe, vous devez confirmer votre identité grâce à un code de vérification envoyé à votre appareil ou votre numéro de téléphone.

Selon les services, plusieurs méthodes sont disponibles pour cette validation supplémentaire :

- Un code à usage unique, généré en temps réel, transmis par SMS ou par e-mail.

- Une application d’authentification, comme Google Authenticator ou Authy, qui génère toutes les 30 secondes un code temporaire.

- Une clé de sécurité physique à brancher sur l’ordinateur, solution très prisée pour contrer le phishing.

Prenons un exemple : vous tentez d’accéder à votre banque en ligne. Après avoir tapé votre mot de passe, le service réclame un code reçu sur votre mobile. Sans cet appareil entre les mains, l’accès devient quasi impossible pour un fraudeur. Même logique pour l’accès à un cloud ou à une boîte mail professionnelle.

La MFA (Multi-Factor Authentication) modifie profondément la gestion de l’identité numérique. Les applications d’authentification, notamment, fonctionnent même sans connexion internet : un vrai atout si le réseau vous fait défaut. Pour contrer le risque d’interception de SMS, préférez ces applications aux messages reçus par téléphone.

À chacun sa méthode : la rapidité de l’application authenticator, la robustesse de la clé de sécurité, la facilité d’un SMS. L’idée : combiner simplicité et efficacité pour verrouiller ses accès.

Restaurer l’accès à son compte : étapes clés et solutions en cas de perte d’accès

Un téléphone égaré ou remplacé, et soudain, c’est la porte fermée sur vos comptes. Mais tout n’est pas perdu. Plusieurs solutions existent pour retrouver l’accès sans affaiblir votre sécurité. Commencez par rechercher les codes de récupération remis lors de l’activation de la double authentification. Trop souvent oubliés, ils sont pourtant la clé pour déverrouiller vos différents espaces numériques.

Si ces codes sont introuvables, chaque service propose ses propres alternatives. Sur un compte Google, par exemple, on peut utiliser une adresse mail ou un numéro de téléphone de récupération. Vous recevrez alors un lien ou un code de vérification pour valider votre identité. N’oubliez pas d’examiner vos boîtes mails annexes, celles qu’on ne consulte plus vraiment.

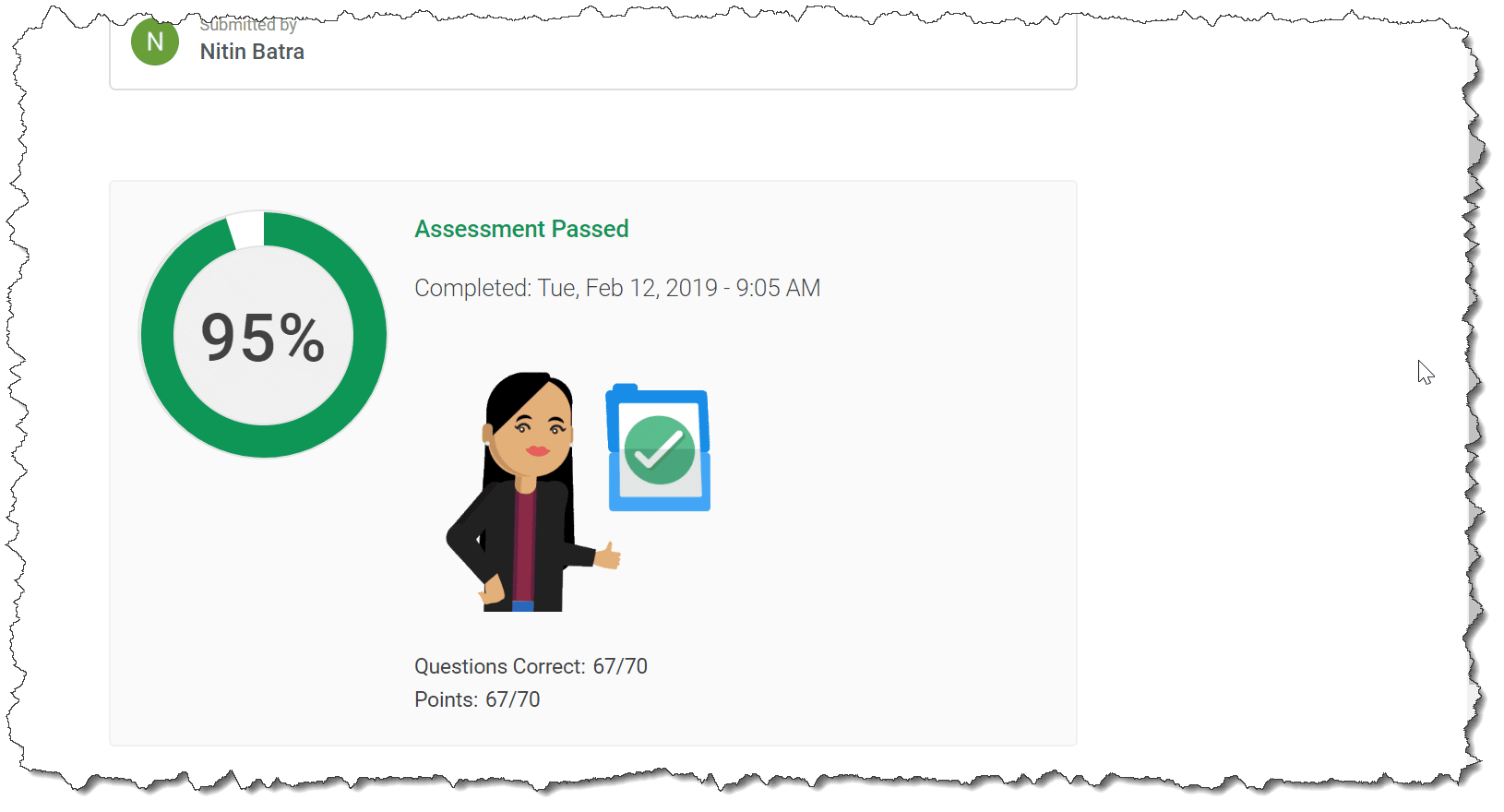

Pour ceux qui utilisent une application d’authentification comme Google Authenticator, il est possible de transférer la validation sur un nouvel appareil : il suffit de scanner le QR code affiché dans les paramètres de votre compte, puis de vérifier que l’accès fonctionne sur votre nouveau téléphone. Si le transfert n’a pas été anticipé, il faudra contacter l’assistance du service concerné. Préparez-vous alors à fournir des éléments prouvant votre identité : informations de connexion, documents officiels, ou des détails spécifiques liés à votre profil.

Certaines plateformes imposent parfois un délai de réactivation ou proposent des formulaires dédiés aux situations complexes. Plus vous serez précis et patient dans vos réponses, plus la récupération s’effectuera sans accroc, tout en préservant la sécurité de vos comptes.

Petites astuces pour renforcer et sauvegarder votre authentification à deux facteurs au quotidien

La meilleure façon de ne jamais se retrouver bloqué ? Miser sur la redondance. Sécurisez vos codes de récupération en les stockant dans un endroit fiable : gestionnaire de mots de passe, coffre-fort physique ou même, pour les plus prévoyants, sur papier rangé à l’abri. Un gestionnaire de mots de passe robuste permet de tout conserver au même endroit : identifiants, codes de secours, QR codes nécessaires à la configuration de votre application d’authentification.

Diversifiez vos moyens de sauvegarde : associez à votre compte une clé de sécurité physique (type YubiKey ou Titan). Cette solution, compatible avec la plupart des grands services, apporte une deuxième corde à votre arc. Lors d’un changement de téléphone, pensez à exporter à temps les données de votre application d’authentification en scannant les QR codes générés par chaque service.

Pour garder la main sur vos accès, vérifiez régulièrement la section « validation deux facteurs » de vos comptes les plus sensibles : mettez à jour vos informations de sécurité (adresse mail, numéro de téléphone), supprimez les appareils que vous n’utilisez plus, et conservez une copie de votre sauvegarde sur un support hors ligne, accessible même sans connexion. Anticiper, c’est éviter la panique le jour où un incident surgit.

Quelques réflexes à adopter pour ne jamais vous retrouver pris au dépourvu :

- Conservez vos codes de récupération sur un support hors ligne, à l’abri de toute intrusion.

- Ajoutez une clé de sécurité à vos comptes pour renforcer leur protection.

- Vérifiez que tout fonctionne après chaque modification : un accès validé, c’est la tranquillité retrouvée.

Au final, la maîtrise de la double authentification se joue sur ces détails. Un geste, une anticipation, et la sécurité de vos comptes ne dépend plus du hasard. Qui sait, demain, de quel côté de l’écran vous serez : celui qui cherche à déjouer les pièges, ou celui qui en subit les conséquences ?